IAS Threat Lab は、Integral Ad Science(IAS)内に設置された専門チームで あり、高度化する広告不正(アドフラウド)や悪意あるデジタル広告行動の解明・分析・対策に取り組んでいます。今回、 IAS Threat Lab は、オープンウェブ上のゲーム領域における新たな不正収益化スキーム「Arcade(アーケード)」を新たに発見しました。

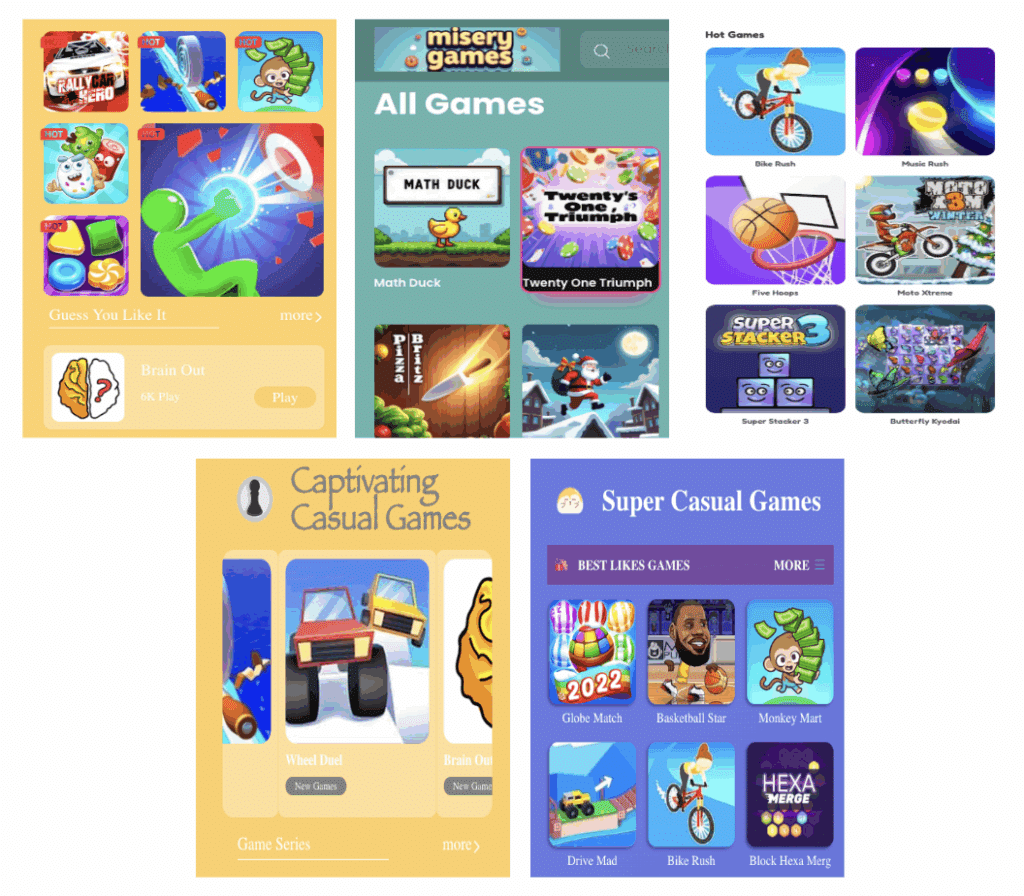

このスキームでは、実際に動作し、プレイ可能なHTML5ゲームの大量のドメイン群が、不正なAndroidアプリによって「ユーザーには見えない隠れたアプリ内ブラウザ」で裏側から読み込まれ、広告インプレッションを生成、収益化されていました。これらのゲームドメインは、正規の広告リクエストを受け取り、正常にゲームを配信しますが、実際には人間のユーザーは存在せず、アプリ内部の裏側で自動的にページが読み込まれる形でトラフィックが生成されていました。

IAS Threat Labは、合計で1,000万以上のインストール数を稼ぐAndroidアプリ50件を特定し、これらが200以上のHTML5ゲームドメインへ継続的にトラフィックを供給していることを確認しました。ゲーム自体は正規のもので動作にも問題はないものの、実際のユーザーの目に触れることはほとんどありません。IASの不正対策システムは、こうした「裏側でのゲームページの読み込み」や、通常では起こり得ない「異常なドメイン遷移の連続」といった挙動を検知し、スキームが大規模化する前の段階での早期発見・対処を可能にしました。

見えない「Arcade」

実在するゲームが不正に悪用される構造

今回のスキームで悪用されていたゲームドメインは、一見すると極めて正常に見えます。どれもブラウザ上で動作する実際のプレイ可能なHTML5ゲームを提供しており、ユーザーインターフェースも広告配信の仕組みも整っています。ドメイン名には「game」や「play」といったゲーム関連ワードが含まれることが多く、ページも正常に読み込まれて動作するため、表面的な検証では問題があるようには見えません。

しかしその裏で、不正なAndroidアプリがこれらのページを「ユーザーに見えないアプリ内ブラウザ」で連続的に読み込み続け、途切れることなく広告インプレッションを生成していました。ページはユーザーの画面には一切表示されず、アプリが他の機能を実行している間に静かに動作します。分析対象となったアプリの中には、数百ものドメインを自動巡回し、あたかも本物のユーザーが継続的にプレイをしているかのような広告インプレッションを大量に生み出していたケースも確認されています。

どのようにスキームが作動するのか

Arcadeは、IASが過去に発見した「Mirage」と同様の“クローク(隠蔽)技術”を応用しています。Mirageでは、不正アプリが特定のインストール条件が満たされるまで不正ロジックを隠し、通常の検証環境では正規アプリのように見せかけていました。Arcadeも同じアプローチを取っています。

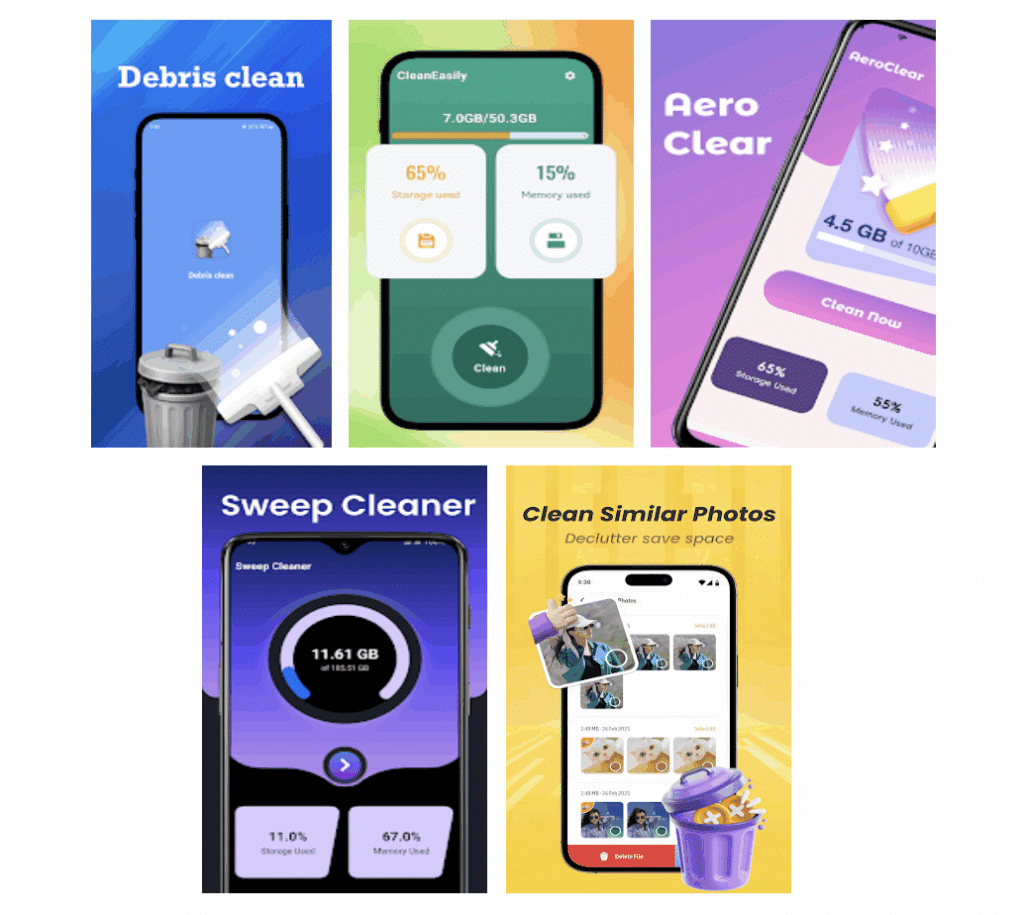

Arcade関連のアプリは、アプリストアから直接インストールされた場合、通常通り動作し、不審な挙動は一切示しません。不正な広告生成ロジックが有効化されるのは、アプリが「広告キャンペーン経由でインストールされたこと」を検知したときのみです。

この判定には、インストール経路を計測する アトリビューションSDK(例:AppsFlyer SDK)が利用されます。このSDKがアプリに対して「広告経由でのインストール」を報告すると、アプリはリモートのC2(コマンド&コントロール)サーバーに接続し、端末情報とリファラーデータをカスタムヘッダーに含めて送信します。送信内容が特定の検証条件を満たした場合、サーバーは暗号化されたペイロードを返送し、アプリはこれを複合して動的に読み込みます。

複合されたコードは、ユーザーの目に触れない形でHTML5ゲームドメインを読み込み、プレイする「隠れたアプリ内ブラウザ」を起動し、バックグラウンドで広告インプレッションを発生させます。加えて、多くの場合でアプリ本来の文脈とは無関係な全画面広告やコンテンツの合間に表示されるインタースティシャル広告の配信、追加の収益化ルートとして有効化されます。

このペイロードは標的となったデバイスだけに配信されるため、アプリは一般的な審査・レビュー環境では「クリーン」に見えます。さらに、多くのサンプルには仮想環境や解析用サンドボックスを検出して実行を停止する“解析回避機能”の仕組みも搭載されており、検知を一層困難にしています。

二層構造による収益化

Arcadeに関連するアプリは、不正ロジックが起動すると、互いに補完し合う二つの手法で収益をあげるようになります。

1. 見えない広告トラフィックの生成

まず、アプリ内で見えない形でHTML5ゲームドメインが読み込まれ続け、そこから大量の広告インプレッションが発生します。これらのゲームドメインが実質的な「収益の受け皿」となり、実際にはユーザーが存在しない“見えないトラフィック”で生み出された広告インプレッションを販売することで収益を得ています。

2. アプリ文脈に関係のない広告配信

もう一つは、VaporやMirageでも見られた、ユーザーの操作や利用目的とは関係なく突然「全画面広告」やコンテンツの合間の「インタースティシャル広告」を表示する手法です。

この二重の仕組みにより、攻撃者は「目に見える広告」と「目に見えない広告トラフィック」の両方から収益を得ることができます。表に出る広告はユーザーの不満を招きますが、実際に大きな収益源となっているのは、バックグラウンドで動作する、誰も見ていないゲームセッションです。

配信の広がりと地域的なシフト

Arcadeの初期活動は、主に米国・ブラジル・カナダといった西側のマーケットで確認されていました。しかし時間の経過と共に、主戦場はアジア太平洋地域へと移行しました。2025年9月時点では、トルコ、ベトナム、フィリピン、タイ、インドネシア、マレーシアがインストール数とトラフィックの大半を占めるようになりました。これらの地域は現在、Arcade由来のトラフィック全体の約半数を構成しており、攻撃者側が意図的にターゲティングを変えたことが示唆されます。

中でも「Street King Vacano(com.txt.streetking.vacano)」は、Arcadeがどのように規模拡大を図っているかを象徴する、軽量のゲームアプリです。このアプリは複数のマーケットで「Top New Free」 ランキングで1位を獲得し、わずか1ヶ月足らずで100万インストールを達成しました。こうしたランキング上昇は、正規アプリとしての信頼性を演出しつつ、より多くのデバイスへの侵入経路を確保するためのものと考えられます。

検知と今後の見通し

Arcadeは決して小規模な不正ではありません。生成されるトラフィック量の大きさや配信規模から、開発環境の構築、ドメイン取得、継続的なアプリ更新といった工程に相当なリソースが投入されていることが分かります。つまり、綿密に計画された、組織的で洗練されたオペレーションに基づき行われている不正なのです。

IASは、異常行動分析とドメイン遷移パターン認識を組み合わせることで、このスキームを特定しました。人間の操作では起こり得ない「高速かつ連続的なページ読み込み」などの挙動が、人間による操作ではないことを示していたためです。

調査は現在も継続中であり、開発者アカウントや関連ドメイン運用者のネットワーク構造をさらに解明しています。現時点で確認されているのは、200以上のHTML5ゲームドメインと50のアプリですが、Arcadeはモジュール設計のため、ブロックされても新たなドメインを容易に追加し、スキームを維持できる点が課題です。

結論

Arcadeは、本来正当なコンテンツであるはずのウェブゲームが、ユーザーの目に触れない「隠れた収益源」として再利用され得ることを示しています。ゲームドメインは、人間が全く存在しないトラフィックから収益を得ており、Androidアプリはそのトラフィック生成エンジンとして機能しています。

見える広告・見えない広告の両方で収益を得る仕組みは極めて巧妙であり、スキーム全体が継続的に拡張・置き換え可能な構造を備えている点も十分に警戒する必要があります。

IASは、こうしたアプリおよびドメインを広告サプライチェーンから排除することで、スキームの資金源を断ち、さらなる拡大を阻止します。

IAS Threat Lab は今後も、広告主の予算に影響が及ぶ前に、進化する不正収益化スキームの解明と無効化に取り組み続けます。

Share on LinkedIn

Share on LinkedIn Share on X

Share on X